Троян на Android

Содержание:

- Введение

- Импланты для iOS

- Как удалить ключ Касперского скелет

- Уязвимые приложения, используемые злоумышленниками

- Как происходит заражение

- Импланты для Android

- Цифры квартала

- Каковы признаки Trojan.Dropper

- Как защититься от вирусов в рекламных баннерах

- Как функционирует троян Svpeng

- Заключение

Введение

Когда о поставленных на поток программах для электронного шпионажа стало известно широкой публике, многие провайдеры сервисов электронной почты, компании и частные лица взяли на вооружение шифрование данных. Некоторые создали решения, предусматривающие принудительное шифрование соединений с сервером, другие пошли еще дальше и реализовали сквозное шифрование передаваемых данных, а также данных, хранящихся на сервере.

К сожалению, эти важные меры не решили главную проблему. Дело в том, что архитектурное решение, лежащее в основе электронной почты, позволяет читать метаданные в текстовом формате как в отправленных, так и в полученных сообщениях. Эти метаданные включают, помимо прочих данных, информацию о получателе, отправителе, дате отправки/получения, теме сообщения, его размере, наличии вложений и почтовом клиенте, с помощью которого письмо было отправлено.

Этой информации достаточно, чтобы те, кто стоит за целевыми атаками, могли воссоздать хронологию переговоров, узнать, в какое время люди общаются друг с другом, как часто и о чем они говорят. Это позволяет злоумышленникам заполнить пробелы в знаниях о своих мишенях и узнать все, что им требуется.

Кроме того, технологии постоянно развиваются, и расшифровка того, что зашифровано сегодня, может не представлять сложности уже через несколько лет или даже месяцев – в зависимости от сложности ключа шифрования и скорости развития технологий.

Из-за этого многие перестали использовать электронную почту в тех случаях, когда общение носит конфиденциальный характер. Люди перешли на защищенные мобильные мессенджеры со сквозным шифрованием сообщений и их удалением по прошествии определенного времени, без сохранения данных на сервере. Такие приложения обеспечивают криптостойкое шифрование данных и соединений, а также автоматическое удаление сообщений с мобильных телефонов и серверов провайдеров. Кроме того, они практически не используют метаданные или работают обезличено, не давая возможности отследить данные, отправляемые собеседниками. Это позволяет обеспечить действительно конфиденциальное, безопасное и удобное общение.

Закономерным результатом стало создание злоумышленниками специальных приложений-имплантов для мобильных устройств. Они позволяют хакерам обойти все перечисленные выше технические ограничения – прежде всего невозможность перехвата разговоров между пользователями, перешедшими на защищенные мобильные мессенджеры. Что такое имплант? Авторство этого термина принадлежит самим злоумышленникам, стоящим за целевыми атаками. Первый раз мы столкнулись с ним при исследовании кампании Careto, об обнаружении которой мы сообщили несколько лет назад.

Ниже мы проанализируем несколько имплантов, созданных HackingTeam для заражения мобильных устройств под управлением операционных систем iOS (Apple), Android, Blackberry и Windows Mobile. HackingTeam – не единственная группа, создающая мобильные импланты. Есть несколько группировок с совершенно различными корнями, вкладывающих средства в разработку вредоносного ПО для мобильных устройств и применяющих его при проведении целевых атак на региональном и международном уровне.

Импланты для iOS

Нельзя отрицать, что рыночная доля устройств Apple тоже велика. На некоторых рынках эти устройства, несомненно, более популярны, чем устройства Android.

В целом компания Apple очень хорошо продумала архитектуру безопасности своих устройств. Однако это не делает их неуязвимыми к вредоносным атакам, особенно со стороны киберпреступных группировок высокого уровня.

Существует несколько векторов заражения таких устройств. При этом если жертва занимает высокое положение, злоумышленники могут применять методы заражения, в которых используются дорогие, иногда стоимостью сотни тысяч долларов, но очень эффективные эксплойты. При выборе жертвы среднего уровня используются менее сложные, но при этом столь же эффективные методы, такие как установка вредоносного ПО с ранее зараженного компьютера при подключении к нему мобильного устройства через порт USB.

Какими техническими возможностями обладают импланты для iOS? Рассмотрим на следующем примере:

Trojan.OSX.IOSInfector.a

Эта троянская программа заражает устройства под управлением iOS в процессе зарядки, используя ранее сделанный на устройстве джейлбрейк. Другими словами, если жертва обычно заряжает свой телефон, подключая его к USB-порту, ранее зараженный компьютер может сделать на устройстве полный джейлбрейк и установить по окончании этого процесса вышеупомянутый имплант.

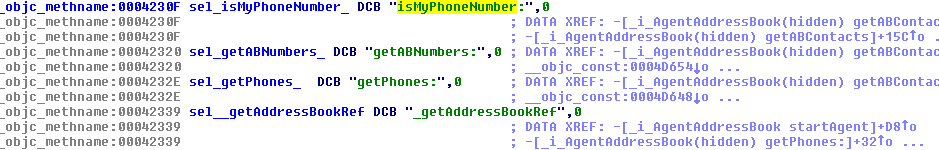

Из этого кода видно, что атакующий имеет возможность заразить устройство и подтвердить личность жертвы. Это важнейший шаг при проведении целевых атак, поскольку злоумышленники, стоящие за подобными атаками, не заинтересованы в заражении «не тех» жертв или – что еще хуже – в утрате контроля над своим имплантом и провале всей операции, результатом которого может быть привлечение всеобщего внимания к атаке.

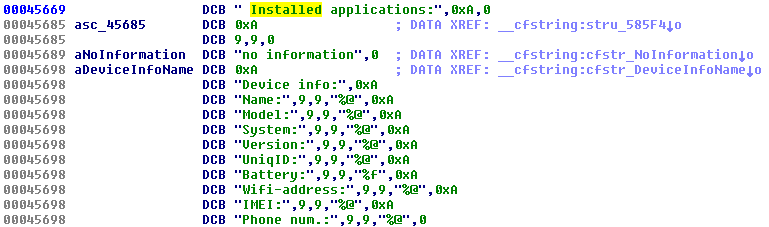

Соответственно, среди прочих технических возможностей данных имплантов присутствует проверка телефонного номера жертвы, а также других данных, позволяющих убедиться в том, что жертвой атаки стал именно тот, на кого она была направлена.

Помимо прочих предварительных мер контроля данный имплант проверяет имя мобильного устройства, а также точное наименование модели, состояние батареи, данные Wi-Fi соединения и номер IMEI, который уникален для каждого устройства.

Но зачем проверять состояние батареи? Для этого есть несколько причин. Главная состоит в том, что в процессе извлечения информации с зараженного устройства эта информация должна передаваться на сервер злоумышленников через интернет. Когда телефон подключен к интернету, независимо от того, используется мобильная связь или Wi-Fi соединение, батарея теряет заряд быстрее, чем обычно. В случае вывода злоумышленниками данных с устройства в неподходящий момент жертва может заметить, что с аппаратом происходит что-то не то: батарея греется и быстро теряет заряд. Именно поэтому злоумышленники предпочитают выводить данные с устройств жертв – особенно большие файлы, такие как фото и видео, – когда батарея заряжается, а телефон подключен к Wi-Fi.

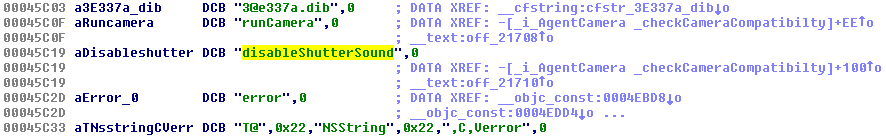

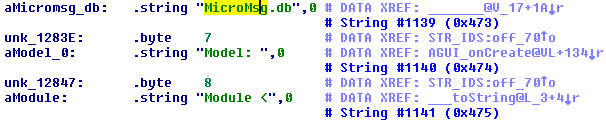

Ключевой прием шпионажа – соединение информации из реального мира с данными из цифрового мира жертвы. Другими словами, задача состоит в том, чтобы не просто украсть информацию с мобильного телефона, но и чтобы шпионить за жертвой в процессе обычных разговоров за пределами интернета. Как им это удается? Путем включения фронтальной камеры и микрофона на взломанных устройствах. Проблема в том, что, если телефон не находится в беззвучном режиме или режиме вибрации, он издает определенный звук, когда камера делает снимок. Как решить эту проблему? У имплантов есть специальная настройка, отключающая звуки камеры.

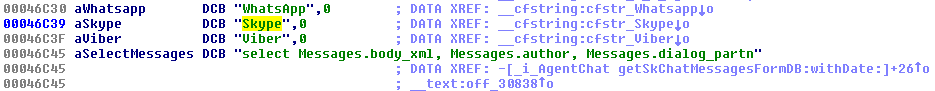

Получив подтверждение, что жертва идентифицирована верно, хакеры снова начинают собирать интересующую их информацию. Приведенный ниже код показывает, что злоумышленников интересуют разговоры, которые жертвы ведут по Skype.

Таким образом, злоумышленники получают возможность полностью контролировать разговоры своих жертв. В данном примере атакующие используют в качестве программы для обмена сообщениями Skype, однако в действительности это может быть любая выбранная ими программа, включая те, что считаются очень безопасными. Как упомянуто выше, слабое звено в этой цепи – мобильное устройство. Если оно взято под контроль, нет необходимости взламывать протокол шифрования, независимо от уровня его криптостойкости.

Как удалить ключ Касперского скелет

Это не будет легко Trojan.Dropper потому что эта инфекция добавляет свой исполняемый файл в несколько каталогов. Инструкции расскажут вам, какие файлы должны быть удалены, и где вредоносная программа могла бы поместить их. Его разработчики используют обман, чтобы заставить вас открыть вложенный файл, и если вы делаете, этот вирус будет скачать и автоматически запустить и начать шифрование файлов, при условии, что ваш компьютер не защищен антивирусной программой. Это поможет вам обнаружить вредоносные данные инфекции в системе и автоматически удалить его. В любом из этих случаев, и если вы уже заплатили выкуп, вы можете следить за шагами ниже, чтобы устранить вредоносные инфекции.

Скачать утилитучтобы удалить Trojan.Dropper

Шаг 1. Удалить Trojan.Dropper через безопасный режим с загрузкой сетевых драйверов

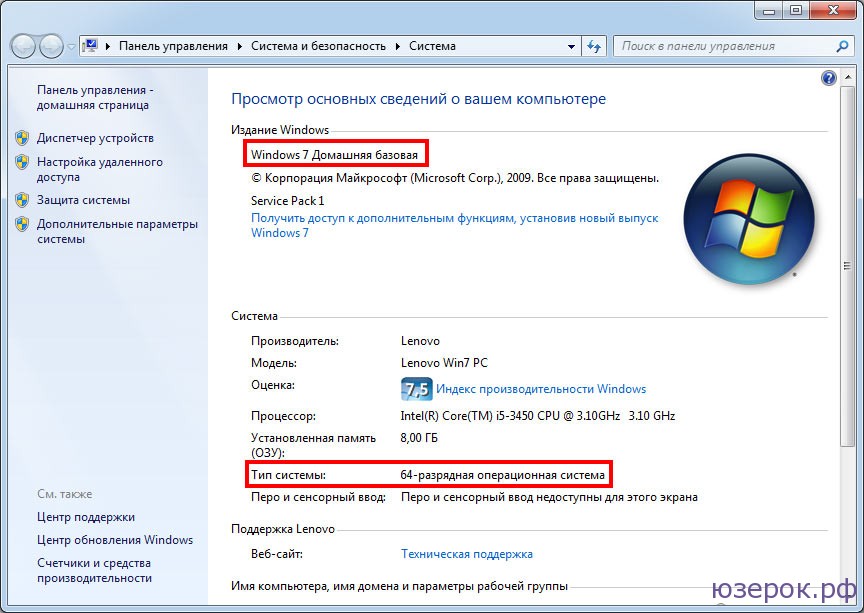

a) Windows 7/Windows Vista/Windows ХР

- Нажмите меню Пуск, выберите пункт завершение работы и нажмите клавишу Перезагрузка.

- Нажмите клавишу F8, пока дополнительные варианты загрузки появляется.

- Спуститься в безопасном режиме с загрузкой сетевых драйверов и нажмите клавишу Enter.

- Когда ваш компьютер загружает, скачать анти-вредоносных программ и использовать его, чтобы удалить Trojan.Dropper.

b) Windows 8/Windows 10

- Пуск → кнопку Выключить.

- Удерживайте клавишу Shift и нажать Перезагрузка.

- Диагностика → Дополнительные параметры → параметры загрузки.

- Включить Безопасный Режим → Перезагрузить.

- Когда ваш компьютер загружает, скачать анти-вредоносных программ и использовать его, чтобы удалить Trojan.Dropper.

Шаг 2. Удалить Trojan.Dropper через восстановление системы

a) Windows 7/Windows Vista/Windows ХР

- Нажмите меню Пуск, выберите пункт завершение работы и нажмите клавишу Перезагрузка.

- Нажмите клавишу F8, пока дополнительные варианты загрузки появляется.

- Спуститься в безопасном режиме с поддержкой командной строки.

- Когда дополнительные варианты загрузки появляется, Тип в диск восстановления.

- Нажмите Клавишу Enter.

- Тип в rstrui.exe и нажмите клавишу ввод.

- В окне восстановления системы, нажмите Next.

- Выберите точку восстановления и нажмите кнопку Далее .

- Нажмите «Да».

b) Windows 8/Windows 10

- Кнопка пуск → выключение.

- Удерживайте клавишу Shift и нажать Перезагрузка.

- Диагностика → дополнительные команды → опции командной строки.

- Когда дополнительные варианты загрузки появится Тип в диск восстановления.

- Нажмите Клавишу Enter.

- Тип в rstrui.exe и нажмите клавишу ввод.

- В окне восстановления системы, нажмите Next.

- Выберите точку восстановления и нажмите кнопку Далее .

- Нажмите «Да».

Шаг 3. Восстановить ваши данные

a) Способ 1. Восстановление файлов с помощью восстановления данных про

- Вам нужно скачать Data Recovery Pro из надежного источника.

- После установки, откройте программу и запустите сканирование.

- Если зашифрованные файлы, которые можно восстановить, программа позволит Вам сделать это.

b) Способ 2. Файл восстановления через Windows предыдущих версий

- Правая кнопка мыши на файл, который вы хотите восстановить.

- Свойства → предыдущих версий.

- Выберите версию файла, который вы хотите, нажмите восстановить.

c) Способ 3. Восстановление файлов через тень Explorer

- Скачать Shadow Explorer из shadowexplorer.com.

- Откройте установленную программу, выберите диск и дату.

- Если папки/файлы, экспортировать их.

Уязвимые приложения, используемые злоумышленниками

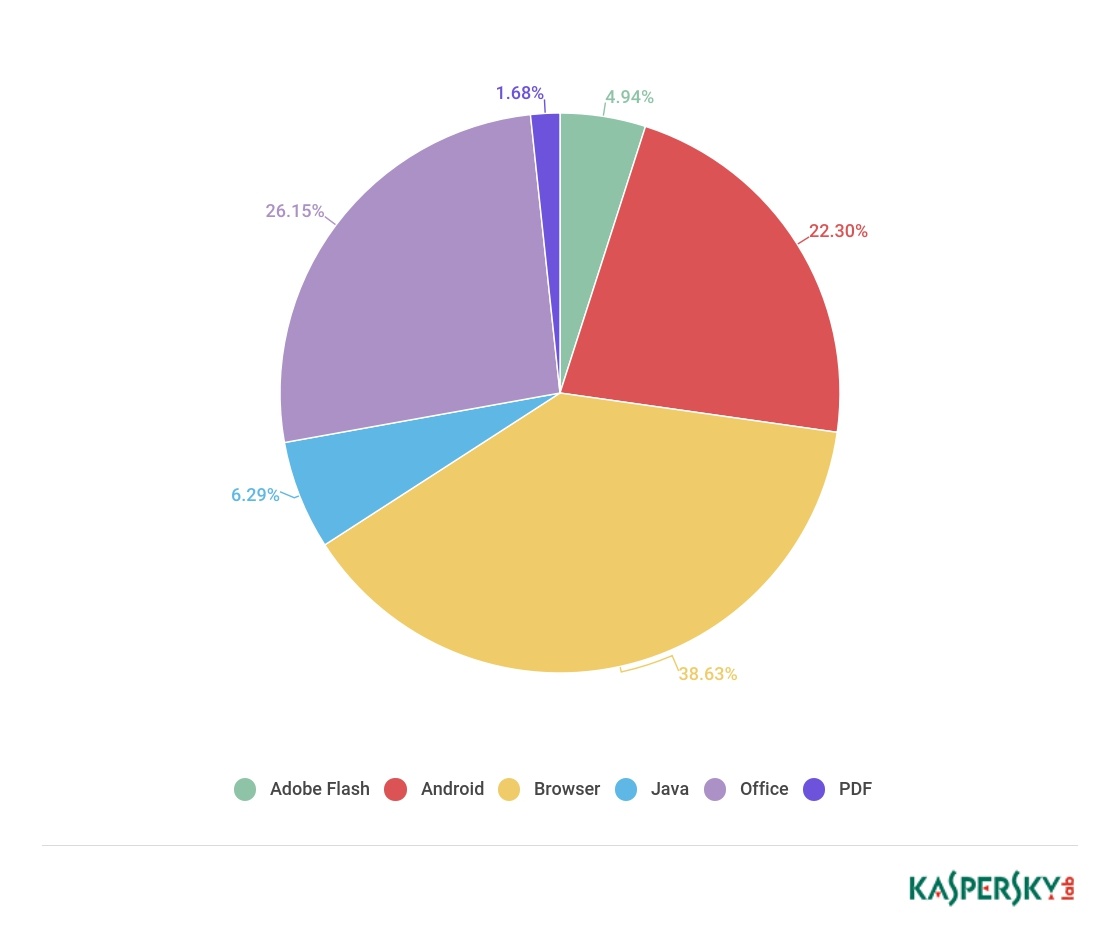

Второй квартал 2017 был особенно жарким на in-the-wild уязвимости. Появление сразу нескольких 0-day уязвимостей для Microsoft Office повлекло за собой значительное изменение картины используемых эксплойтов.

Логическая уязвимость при обработке HTA-объектов CVE-2017-0199, позволяющая злоумышленнику при помощи специально сформированного файла исполнять произвольный код на удаленной машине, была обнаружена в начале апреля. И несмотря на то, что обновление, исправляющее данную уязвимость было опубликовано уже 11-го апреля, количество атакованных пользователей офисного пакета от Microsoft взлетело почти в три раза, до 1,5 миллионов. С использованием именно этой уязвимости был осуществлен 71% от всех атак на пользователей Microsoft Office, документы с эксплойтами под CVE-2017-0199 очень активно использовались в спам-рассылках.

Распределение эксплойтов, использованных в атаках злоумышленников, по типам атакуемых приложений, первый квартал 2017 года

Причин этому сразу несколько — простота и надежность эксплуатации на всех версиях MS Office и Windows, плюс быстрое появление генераторов документов с эксплойтом CVE-2017-0199 в открытом доступе значительно снизило порог вхождения для эксплуатации данной уязвимости. Для сравнения, на две других уязвимости нулевого дня в MS Office, связанные с повреждением памяти (memory corruption vulnerability) из-за некорректной обработки файлов формата EPS — CVE-2017-0261 и CVE-2017-0262 – пришлось лишь 5%.

Но главным событием второго квартала оказалась публикация хакерской группировкой Shadow Brokers архива с утилитами и эксплойтами, предположительно разработанными спецслужбами США. Архив Lost In Translation содержал большое количество сетевых эксплойтов под различные версии Windows. И даже несмотря на то, что большая часть указанных уязвимостей не являлась уязвимостями «нулевого дня» и была закрыта обновлением MS17-010 за месяц до слива, публикация привела к ужасающим последствиям. Ущерб от червей, троянцев и шифровальщиков, распространяющихся по сети при помощи EternalBlue и EternalRomance, как и количество зараженных пользователей, не поддается подсчету. «Лаборатория Касперского» только за второй квартал 2017 года заблокировала более пяти миллионов попыток атак с использованием сетевых эксплойтов из архива. Причем среднее количество атак в день постоянно росло: 82% всех атак были обнаружены за последние 30 дней.

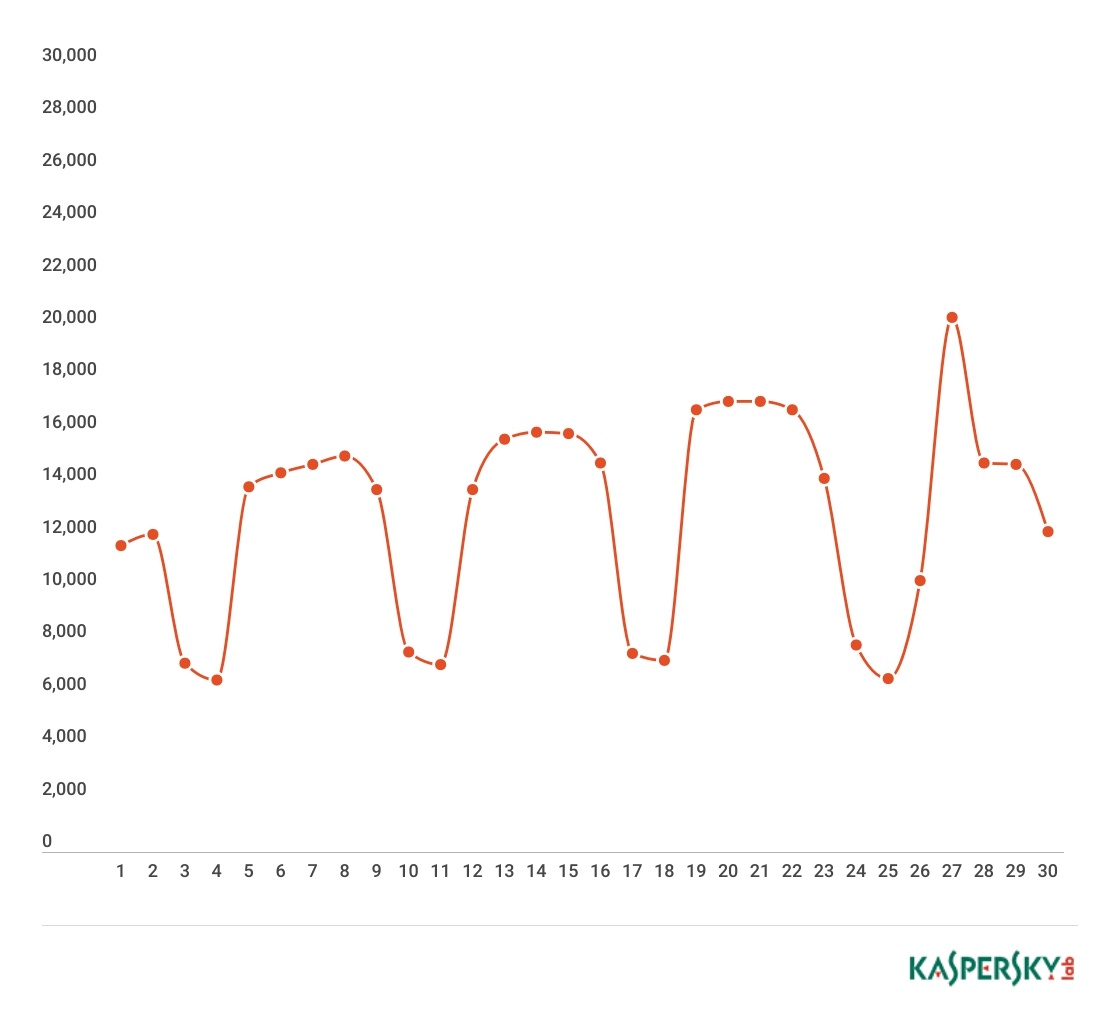

Статистика компонента IDS с использованием эксплойтов ShadowBrokers за последний месяц. Резкий пик в конце месяца —появление шифровальщика ExPetr, который в качестве одного из способов распространения использовал модифицированные эксплойты EternalBlue и EternalRomance:

Как происходит заражение

Есть несколько способов заполучить троян на свой телефон. К таким относятся:

- Наиболее частый способ – это заражение ОС Андроид с помощью установленного приложения. Чтобы этого избежать, устанавливайте приложения только из официальных источников, таких как Google Play.

- Вирус можно «поймать», перейдя по вредоносной ссылке. Наиболее часто такие ссылки попадаются в соцсетях.

- На ваш телефон не установлена антивирусная программа и вы не проводите регулярное сканирование.

- Установили нелицензионную прошивку. Перед установкой обязательно убедитесь, что это действительно версия ОС Андроид, а не что-то другое.

Импланты для Android

Телефоны под управлением Android наиболее доступны по цене и, соответственно, наиболее популярны по всему миру. Именно поэтому злоумышленники, стоящие за целевыми атаками, рассматривают Android-телефоны как свою основную мишень и создали импланты, в частности для этой операционной системы.

Посмотрим, на что способен один из этих имплантов.

HEUR:Trojan-Spy.AndroidOS.Mekir.a

Широко известно, что для шифрования текстовых (SMS) сообщений применяется слабый алгоритм. Это означает, что практически любые пересылаемые текстовые сообщения могут быть перехвачены. Именно поэтому многие пользователи пользуются интернет-мессенджерами. В приведенном выше фрагменте кода видно, как злоумышленники получают доступ к базе сообщений, используемой WeChat – мобильным приложением для обмена текстовыми сообщениями.

Предположим, что используемое жертвой приложение для обмена текстовыми сообщениями имеет действительно высокий уровень безопасности и в нем применено криптостойкое сквозное шифрование, но при этом все отправленные и полученные сообщения хранятся локально. Тогда у хакеров все равно будет возможность расшифровать эти сообщения. Украв базу данных с сообщениями, а также ключ шифрования, который также хранится на устройстве жертвы, атакующие получат возможность полностью расшифровать содержимое базы – все ее элементы, т.е. не только текстовую информацию, но и переданные географические координаты жертвы, изображения, файлы и т.д.

Кроме того, хакеры имеют возможность использовать камеру, установленную на устройстве. Они даже могут делать фотоснимки жертвы, чтобы идентифицировать ее. Полученные сведения сопоставляются с другими данными, такими как информация о провайдере беспроводной сети, к которой подключен телефон.

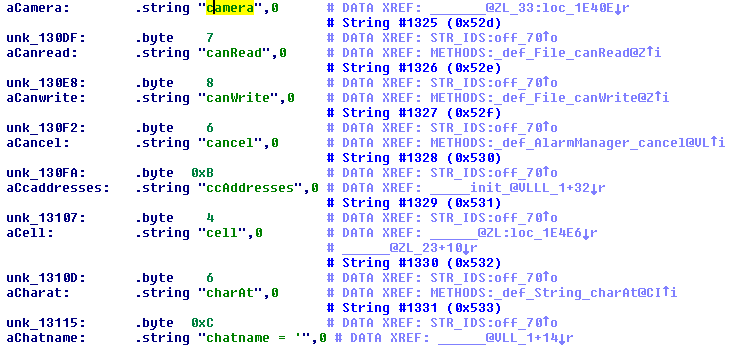

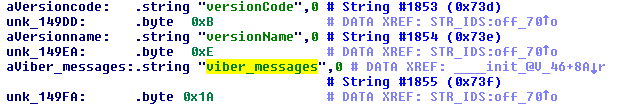

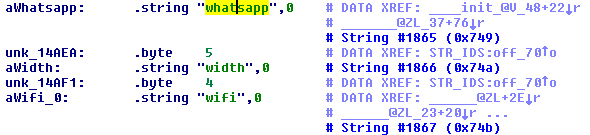

В действительности, не имеет значения, какое приложение использует жертва. После заражения мобильного устройства злоумышленники получают возможность читать все сообщения, отправляемые и получаемые жертвой. В следующих сегментах кода мы видим команды для взаимодействия с мессенджерами Viber и WhatsApp.

Если мобильное устройство взломано и на него установлен имплант, действует очень простое правило: если вы читаете на экране защищенное текстовое сообщение, злоумышленник, стоящий за имплантом, тоже его читает.

Цифры квартала

По данным KSN, решения «Лаборатории Касперского» отразили 342 566 061 атаку, которые проводились с интернет-ресурсов, размещенных в 191 стране мира.

Зафиксировано 33 006 783 уникальных URL, на которых происходило срабатывание веб-антивируса.

Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 224 675 пользователей.

Атаки шифровальщиков отражены на компьютерах 246 675 уникальных пользователей.

Нашим файловым антивирусом зафиксировано 185 801 835 уникальных вредоносных и потенциально нежелательных объектов.

Продуктами «Лаборатории Касперского» для защиты мобильных устройств было обнаружено:

- 1 319 148 вредоносных установочных пакетов;

- 28 976 установочных пакетов мобильных банковских троянцев;

- 200 054 установочных пакетов мобильных троянцев-вымогателей.

Каковы признаки Trojan.Dropper

Начнем с того, что мы должны обсудить способ распространения вредоносных программ. Ваш компьютер был атакован змеей вымогателей. Вполне вероятно, что никаких изменений на вашем компьютере будет произведена после оплаты так называемого выкупа, поэтому, вместо того, чтобы тратить, если ваши фотографии, документы и другие ценные файлы, расположенные в папке %userprofile% и вложенные в нее папки уже зашифрованные слишком, Вы не должны даже думать об отправке денег, чтобы создатели вредоносного программного обеспечения, потому что они не задумываясь берут деньги, а затем продолжит разработку новых вредоносных программ, которые могут возникнуть в будущем. Как правило, такие ноты сказать, сколько кибер-преступники хотят, чтобы вы платить и как передавать выкуп.

Скачать утилитучтобы удалить Trojan.Dropper

Trojan.Dropper является суровой угрозой, поэтому он не упустит возможность испортить ваши файлы. Эта инфекция может распространяться как вредоносный исполняемый файл, замаскированный под изображение или документ. Поэтому неудивительно, что их разработчики, как правило, используют те же методы, чтобы обработать их. Пользователи могут хранить их на съемные жесткие диски, флэш-накопители, облачные хранилища и т. д. Во время шифрования, эта хитрая программа использует мощный шифр, чтобы заблокировать ваши файлы. Это потому, что вы можете потерять свои деньги зря тоже. Такая почта может быть ничего, что могло бы поднять брови. Trojan.Dropper не только скрывает информацию об оплате, но также невозможно, чтобы связаться с кибер-преступников за ней, т. е.

Как защититься от вирусов в рекламных баннерах

Владельцы сайтов не несут вины в распространении трояна Svpeng – это особенность движка мобильного Ghrome (уже исправленная разработчиками) и недочет рекламной сети Google Adsense. В любом случае, для профилактики заражения вирусами при посещении сайтов с мобильного устройства, придерживайтесь следующих простых правил:

- Не запускайте файлы на исполнение, которые закачались без вашего участия. Даже если название файла имеет безобидный вид, наподобие update_androidapk или flash_player.apk, удаляйте их без открытия.

- Не давайте в настройках Android ОС разрешение на установку приложений из сторонних источников. Даже если произошло ошибочное нажатие на открытие скачанного apk файла, то система просто не даст ему установиться.

- Не пренебрегайте выпускаемыми обновлениями для Android и установленных приложений. Это не занимает много времени и поможет обезопасить ваш гаджет.

- Устанавливайте антивирусы, сканирующие файлы в режиме реального времени. Антивирусы, запускаемые на проверку устройства по команде пользователя или по расписанию, не совсем хорошо подходят для полноценной защиты, т.к. такой сканер не сможет предотвратить момент установки зловреда, а только обнаружит его при очередной проверке, когда уже важная информация ушла с вашего смартфона или планшета к злоумышленникам.

Соблюдение вышеприведенных правил безопасности поможет предотвратить заражение устройства и потерю ваших средств. Возможно вам будет интересна статья Как удалить вирус с андроид телефона или планшета, опубликованная ранее.

Как функционирует троян Svpeng

Вредоносная программа маскируется под Flash плеер и после установки запрашивает разрешение на доступ к функциям, облегчающим работу на Android людям с ограниченными возможностями. Троян логирует нажатия на экранной клавиатуре во время ввода данных, а также делает снимки экрана.

Если приложение запрещает делать снимки экрана, как например мобильные банковские приложения, то вирус показывает фальшивое окно с полями ввода конфиденциальной информации, которые попадают к злоумышленникам.

Троян Svpeng берет на себя управление SMS сообщениями и телефонными звонками, может просматривать и изменять контакты, а также препятствует отключению администрирования устройством.

Работает Svpeng исключительно на андроид гаджетах с сенсорным экраном и при использовании мобильного браузера Ghrome. Показ зараженного баннера и закачка вируса происходит только в этом браузере, таким образом, мошенники волей-неволей ограничили число зараженных пользователей. В настоящий момент уже выпущено обновление безопасности для Ghrome.

Заключение

На протяжении последних лет рекламные троянцы оставались одной из главных угроз для пользователей Android-устройств. Во-первых, они очень распространены — занимают более половины мест в наших рейтингах. Во-вторых, они опасны — многие зловреды эксплуатируют уязвимости в системе для получения прав суперпользователя. Воспользовавшись ими, троянцы получают полный контроль над системой и могут, например, устанавливать свои модули в системные папки, чтобы защитить их от удаления. В результате, в некоторых случаях не помогает даже сброс устройства до заводских настроек.

Но известные уязвимости, позволяющие получить права суперпользователя, есть только в старых устройствах, а их доля снижается. В результате подобные рекламные троянцы все чаще сталкиваются с устройствами, в которых они не могут закрепиться. Это значит, что у пользователя появляется возможность избавиться от зловреда, как только тот начинает слишком агрессивно показывать рекламу или устанавливать новые приложения. Вероятно, поэтому последнее время мы видим все больше рекламных троянцев, которые не показывают рекламу пользователю, а незаметно ее прокликивают, помогая зарабатывать своим хозяевам деньги на рекламодателях. Пользователь может и не заметить такого поведения, ведь основными признаками заражения является увеличенный расход батареи и трафика.

Подобным образом действуют и троянцы, атакующие сайты с WAP-подписками. Они получают от C&C список ссылок, по которым переходят и «нажимают» на различные элементы страниц используя полученный с сервера злоумышленников JS-файл. Основное их отличие — прокликивание не только рекламных ссылок, но и сайтов с WAP-подписками, что приводит к краже денег с мобильного счета пользователя. Этот вид атаки существует уже несколько лет, но именно в 2017 году таких троянцев стало очень много, и мы предполагаем, что этот тренд может сохраниться на протяжении следующего года.

В 2017 году мы обнаружили несколько модульных троянцев, один из способов монетизации деятельности которых — кража денег посредством WAP-подписок. Но некоторые из них также имели модули для майнинга криптовалют. Рост цен на криптовалюты делает майнинг более выгодным делом, хотя производительность мобильных устройств не такая уж и высокая. К тому же майнинг приводит к быстрому расходу заряда батареи, а в некоторых случаях даже к выходу устройства из строя. Кроме того, мы обнаружили несколько новых троянцев, выдающих себя за полезные приложения, но на самом деле добывающих криптовалюту на зараженном устройстве. Если в 2018 году рост криптовалют продолжится, то скорее всего, мы увидим еще много новых майнеров.