DMZ

Содержание:

DMZ в виртуальной среде

При построении сети внутри облака может возникнуть вопрос организации демилитаризованной зоны (DMZ), достаточно часто используемой в физических сетях.

Отличается ли DMZ в физической реализации от реализации ее в виртуальной среде публичного облака в модели IaaS?

Разберем все по порядку и начнем, пожалуй, с определения, важного для понимания сути вопроса. Итак, демилитаризованная зона (DMZ) — это сегмент сети, содержащий общедоступные сервисы и отделяющий их от внутренних, частных сетей организации

Итак, демилитаризованная зона (DMZ) — это сегмент сети, содержащий общедоступные сервисы и отделяющий их от внутренних, частных сетей организации.

На рисунке 3 сеть Public network 1, по сути, можно назвать демилитаризованной зоной.

В физической реализации демилитаризованная зона находится между локальной сетью компании и публичной сетью Интернет, располагаясь в сетевом пространстве брандмауэра. В DMZ разрешен предопределенный тип трафика, а необходимость ее построения заключается в требованиях предоставления доступа к публичным сервисам компании, таким как почта, терминальные серверы, веб-серверы и прочее.

Априори такой тип организации сети, по сравнению с внутренними изолированными сетями, считается более уязвимым в плане безопасности. Поскольку обращение к сегменту DMZ происходит из незащищенной сети Интернет, возможны попытки организации различных видов атак.

При организации DMZ в физической среде, как и в среде виртуальной, существуют различные сценарии. По сути, создается выделенная логическая подсеть, на границах которой должны размещаться средства безопасности, такие как брандмауэр.

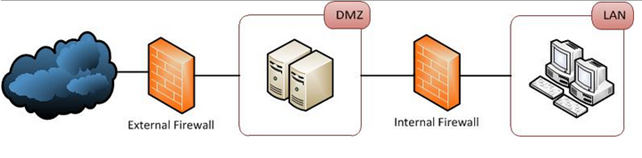

Возможен сценарий использования Front End / Back End брандмауэра. Пример такой схемы представлен на рисунке 4.

Рисунок 4. DMZ в сценарии Front End / Back End брандмауэра

В таком сценарии мы видим наличие двух фаерволов на границе каждой сети. При попытке атаки зоны DMZ из публичной, небезопасной сети Интернет, злоумышленник на своем пути встречает «защиту» в виде пограничного фаервола.

Внутренняя сеть компании отделена от DMZ дополнительной «подушкой безопасности» в виде пограничного внутреннего фаервола. Такой сценарий считается не очень бюджетным, поскольку подразумевает наличие минимум двух брандмауэров, что влечет за собой дополнительные расходы. Зато в плане безопасности такой сценарий является рекомендуемым.

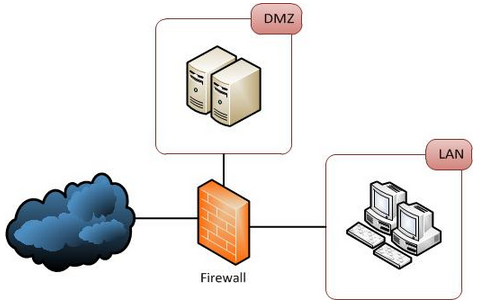

Более простым сценарием с DMZ является наличие одного брандмауэра, как продемонстрировано на рисунке 5. Такая модель носит название трехногой топологии и очень часто встречается на практике в силу своей бюджетности. Такая топология считается менее безопасной.

Рисунок 5. DMZ в сценарии «трехногой» конфигурации

Типы файлов DMZ

Ассоциация основного файла DMZ

.DMZ

| Формат файла: | .dmz |

| Тип файла: | DMesh 3D Model File |

DMZ является файл суффикс, который обычно связан с программным обеспечением под названием DMesh и этот файл используется для его 3D-модель программы. DMesh творческой программа, которая преобразует изображения в обидчивое произведение искусства, и она работает на основе анализа изображения и создания дизайна триангуляции на красивый завершенный продукт.

| Создатель: | Dofl Y.H. Yun |

| Категория файла: | Файлы CAD |

| Ключ реестра: | HKEY_CLASSES_ROOT\.dmz |

Программные обеспечения, открывающие DMesh 3D Model File:

DMesh, разработчик — Dofl Y.H. Yun

Совместимый с:

| Windows |

| Mac |

Попробуйте универсальное средство для просмотра файлов

В дополнение к продуктам, перечисленным выше, мы предлагаем вам попробовать универсальное средство для просмотра файлов типа FileViewPro. Данное средство может открывать более 200 различных типов файлов, предоставляя функции редактирования для большинства из них.

Скачать FileViewPro можно здесь

Назначение и использование DMZ

DMZ – это сегмент сети, создаваемый для сервисов и программ, которым требуется прямой доступ в интернет. Прямой доступ необходим для торрентов, мессенджеров, онлайн-игр, некоторых других программ. А также без него не обойтись, если вы хотите установить камеру видеонаблюдения и иметь к ней доступ через интернет.

Если компьютер, на котором запущена программа, подключается к интернету напрямую, минуя роутер, то необходимости использовать DMZ нет. Но если подключение осуществляется через роутер, то «достучаться» до программы из интернета не получится, потому что все запросы будут получены роутером и не переправлены внутрь локальной сети.

Для решения этой проблемы обычно используют проброс портов на роутере. Об этом на нашем сайте есть отдельная статья. Однако это не всегда удобно и кто-то предпочитает настраивать DMZ. Если вы настроите DMZ на вашем роутере и добавите в неё нужный узел сети, например, ПК, на котором запущен игровой сервер или видеорегистратор, к которому подключена IP-камера, этот узел будет виден из внешней сети так, как будто он подключен к интернету напрямую. Для остальных устройств вашей сети ничего не изменится – они будут работать так же, как и до этого.

Следует внимательно относиться к этим всем настройкам. Так как и проброс портов и DMZ – это потенциальная дыра в безопасности. Для повышения безопасности в крупных компаниях зачастую создают отдельную сеть для DMZ. Для того, чтобы закрыть доступ из сети DMZ к другим компьютерам, используют дополнительный маршрутизатор.

Информационные технологии

TP-Link TL-WR941ND — это дешевый WiFi-роутер с хороший производительностью. Аппаратных ревизий роутера на текущий момент выпущено аж 6 штук. Cердце маршрутизатора всех версиях — микропроцессор Atheros AR9132-BC1E 400 МГц. Кстати, вточности такой же устанавливается на гигабитного старшего брата – TP-Link TL-WR1043ND.

Объем оперативки RAM 32MB, Flash-памяти — 4MB (на первой версии было 8MB). Для дешево маршрутизатора в ценовом спектре до 2000 рублей это отлично. В плане беспроводной сети тоже все смотрится очень убедительно — 3 антенны WiFi в режиме MIMO по 5 dBi. Проще говоря, заморочек с беспроводной сетью в стандартных критериях не должно быть в принципе.

Но без ложки дегтя не обошлось — все попортила программная внутренность роутера. Юзеры нередко сетуют на повторяющиеся зависания роутера, а так же на трудности с IPTV. Обновление прошивки заморочек не решает. Так же часты жалобы на блок питания. Хотя он у TL-WR941ND импульсный, но некие юзеры сетуют на то, что при скачках напряжения роутер может скинуть опции.

Разглядим подробнее процесс опции роутера TP-Link TL-WR941ND под главных русских провайдеров.

Базисная настройка TL-WR941ND

Айпишник роутера в локальной сети стандартный для TP-Link — 192.168.1.1, адресок веб-интерфейса: http://192.168.1.1, логин admin и пароль по дефлоту — admin. Веб-интерфейс обыденный для TP-Link:

Настройку роутера TP-Link через Quick Setup я уже описывал тут — ссылка. В этой статье я рассмотрю чуток более продвинутый вариант опции, хотя ничего сложного в нем нет полностью. Открываем раздел Network -> WAN. В руссифицированом интерфейсе это будет раздел Сеть -> WAN.

Настройка TP-Link TL-WR941ND для Ростелеком, ТТК и Дом.ру

При настройке TL-WR941ND для большинства филиалов Ростелеком и ТТК, а так же для Дом.ру параметру WAN Connection Type избираем значение PPPoE/Russian PPPoE. Ниже прописываем логин и пароль, выданные при подключении. Второе соединение — Secondary Connection в случае PPPoE обычно не употребляется — ставим Disabled.Wan Connection Mode выставляем Connect automatically.

Жмем Save.

Настройка TP-Link TL-WR941ND для Билайн

Для подключения к Билайн тип WAN подключения — WAN Connection Type — необходимо избрать L2TP/Russian L2TP. В поля User Name и Password прописываем номер лицевого счета и пароль, выданный при подключении.

Ниже ставим галочку Dynamic IP (Динамический IP).В поле Server IP Address Name прописываем адресок vpn-сервера Билайн — tp.internet.beeline.ru.WAN Connection Mode выставляем в значение Connect Automatically.

Жмем кнопку Save.

Настройка WiFi на TP-Link TL-WR941ND

Для опции беспроводной сети на TL-WR941ND нужно зайти в раздел Wireless (Беспроводная сеть) -> Wireless Settings (Опции беспроводной сети):

В поле Wireles Network Name прописываем идентификатор создаваемой беспроводной сети, т.н. SSID — хоть какое слово на британском либо транслите. Region — Russia, режим работы WiFi-модуля — Mode — 11 bgn mixed. Нажимаем кнопку Save.

Перебегаем в раздел Wireless security (Безопасность беспроводной сети):

Тип спецификации избираем WPA/WPA2-Personal. В перечне Version лучше избрать WPA2-PSK. Если у Вас в сети употребляются разные мобильные устройства с WiFi, тогда ничего не меняем и оставляем Automatic. В поле PSK Password прописываем ключ безопасности создаваемой беспроводной сети

Им может быть неважно какая буквенная либо цифирная последовательность не короче 8 знаков. Жмем кнопку Save

Проброс порта на TP-Link TL-WR941ND

Для того, чтоб пробросить порт на роутере TP-Link TL-WR941ND, Вам нужно зайти в раздел Forwarding (Переадресация) -> Virtual Servers (Виртуальные сервера):

Жмем кнопку Add New (Добавить Новейшую). Раскроется вот такая вкладка:

Заполняем поля последующим образом: Service Port (Порт сервиса) — вводим порт либо спектр портов, которые нужно открыть. В поле IP Address вводим Айпишник компьютера в локальной сети, для которого прокидываем порт. В выпадающем перечне Protocol нужно избрать применяемый протокол — TCP, UDP либо хоть какой тип — ALL. Status должен быть Enabled. Жмем кнопку Save.

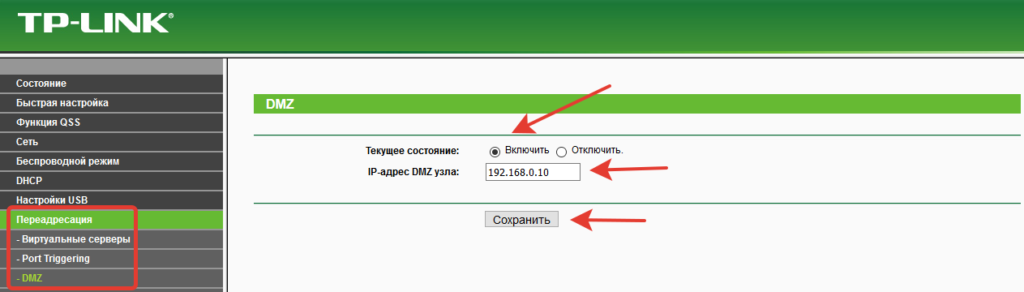

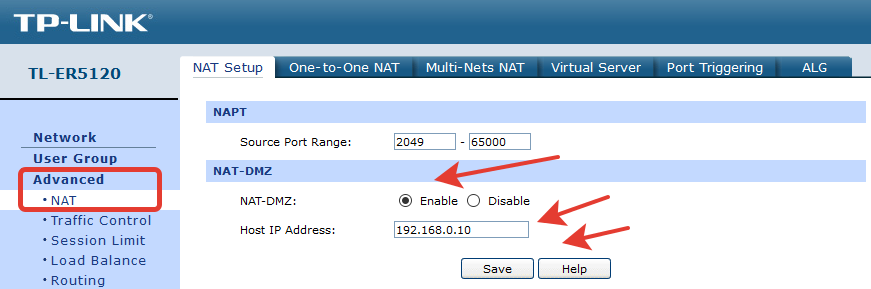

Настройка DMZ на TP-Link TL-WR941ND

Для опции Демилитаризованной Зоны DMZ на роутере TP-Link TL-WR941ND, Вам нужно зайти в раздел Forwarding (Переадресация) -> DMZ:

Состояние текущей Демилитаризованной Зоны ставим Enable, а в поле DMZ Host IP Address вводим адресок компьютера, который желаем вывести в Демилитаризованную Зону DMZ. Жмем кнопку Save.

DMZ что это

Аббревиатура представляет собой полное название Demilitarized Zone, что в переводе означает — демилитаризованная зона. В ней находятся сервера, которые доступны для внутренней и внешней сети. Причём наравне с этим, домашняя часть является полностью закрытой посредством сетевого устройства. Следовательно, никаких изменений в её работе не наблюдается.

В мире современных технологий большинство устройств оснащено данной функцией. Таким образом, в частной сети у оборудования открыты все возможные порты. Так что возможно сопряжение с внутренними ресурсами, а это не гарантирует безопасность. Чаще всего DMZ применяют для подключения интернета к камерам для видеонаблюдения. За счёт этого организуется путь к агрегату в аналогичной локальной линии.

Назначение и использование

После того как сегмент окажется активированным, порты в определённой зоне будут находиться в доступе по доверенному адресу. Благодаря этому образуется оптимальная защита. Так что в случае борьбы на общедоступном IP, ущерб сведётся к минимальному показателю.

Соответственно, когда пользователь добавит DMZ в необходимый сетевой узел, к которому привязано дополнительное устройство, из внешней сети он будет высвечиваться в качестве объекта. А он, в свою очередь, напрямую подключён к Всемирной паутине. В ситуации, когда на идентичном пространстве эксплуатируются иные приборы, их работоспособность не будет видоизменяться.

В любом случае базовую функциональность будут определять достоверно настроенные параметры. Речь о том, как их правильно можно установить, будет следовать ниже.

Включение режима DMA

Возможные режимы работы жесткого диска

У HDD есть возможность работать с данными в двух режимах: устаревший PIO и более новый DMA. Они кардинально отличаются принципом своей работы и, соответственно, скоростью обработки данных. Так в режиме PIO все данные обрабатываются при помощи процессора что сильно его нагружает и, как следствие, приводит к падению общей производительности системы. А вот режим DMA – это уже аппаратная обработка данных при которой используются разнообразные ускорители и ЦП в этом процессе не участвует.

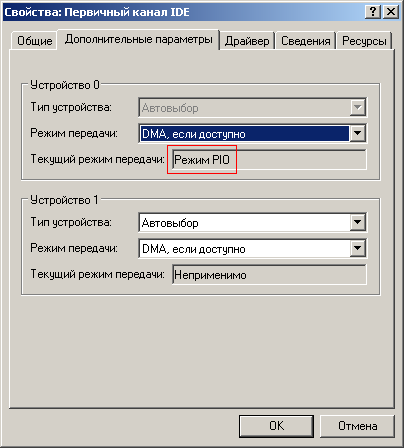

Самопроизвольное переключение Виндовс на режим PIO и признаки этого

Windows по умолчанию работает с HDD в скоростном режиме DMA, но иногда из-за специфических ошибок самостоятельно переключается в режим PIO. Причем обратно включить DMA весьма проблематично и сделать это стандартными способами практически невозможно. Характерные признаки того, что Windows переключилась на работу с жестким диском в режим PIO это:

• Падение быстроты работы с HDD в несколько раз;

• Медленная скорость работы системы во время дисковых операций;

• Чрезмерная загрузка процессора (80-90%) при работе с жестким диском;

• Система начала «тормозить» резко. То есть еще час назад все было нормально, а потом резко появились проблемы.

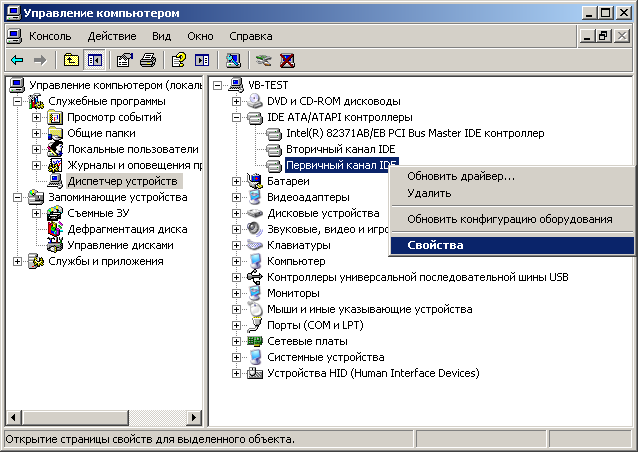

На данный момент жесткий диск — это самое слабое место всей системы и падение его скорости работы даже в два раза приводит к катастрофическим последствиям. Для того чтобы убедиться, что Windows действительно переключилась на работу с жестким диском в медленный режим PIO нужно сделать следующее:

1. Нажмите на значок «Мой компьютер» правой клавишей мыши и выберите пункт «Управление»;

Включаем режим DMA

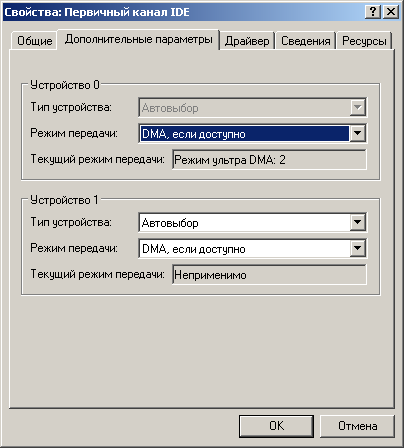

На самом деле добиться этого можно двумя способами. Первый из них довольно простой и вам потребуется всего лишь удалить неправильно работающее устройство, а затем перезагрузить компьютер. После этого Windows автоматически установит его заново и режим работы устройства вновь переключится на DMA.

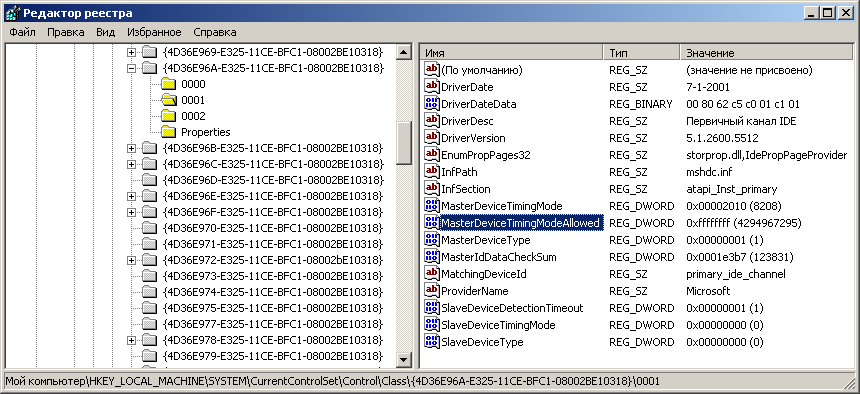

Если по какой-то причине у вас не получается включить DMA первым способом, то тогда вам придется приложить немного больше усилий и использовать редактор реестра. Сделайте следующее:

- Нажмите Win+R и напечатайте в появившейся строке команду regedit;

- Перейдитепопути HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36Е96A-Е325-11CE-BFC1-08002BE10318};

- Найдите строку MasterDeviceTimingModeAllowed.

- Если в колонке значение этой строки написано 0х00000001f, то это значит, что ваш жесткий диск действительно работает в режиме PIO;

- Поменяйте значение на 0xffffffff и перезагрузите компьютер.

После этого ваш жесткий диск вновь переключится на режим DMA, а скорость его работы и общая скорость работы системы увеличится в разы.

Архитектура и реализация

Разделение сегментов и контроль трафика между ними, как правило, реализуются специализированными устройствами — межсетевыми экранами. Основными задачами такого устройства являются:

- контроль доступа из внешней сети в ДМЗ;

- контроль доступа из внутренней сети в ДМЗ;

- разрешение (или контроль) доступа из внутренней сети во внешнюю;

- запрет доступа из внешней сети во внутреннюю.

В некоторых случаях для организации ДМЗ достаточно средств маршрутизатора или даже прокси-сервера.

Серверы в ДМЗ при необходимости могут иметь ограниченную возможность соединиться с отдельными узлами во внутренней сети. Связь в ДМЗ между серверами и с внешней сетью также ограничивается, чтобы сделать ДМЗ более безопасной для размещения определённых сервисов, чем Интернет. На серверах в ДМЗ должны выполняться лишь необходимые программы, ненужные отключаются или вообще удаляются.

Существует множество различных вариантов архитектуры сети с DMZ. Два основных — с одним межсетевым экраном и с двумя межсетевыми экранами. На базе этих методов можно создавать как упрощенные, так и очень сложные конфигурации, соответствующие возможностям используемого оборудования и требованиям к безопасности в конкретной сети.

Конфигурация с одним межсетевым экраном

Схема с одним межсетевым экраном

Для создания сети с ДМЗ может быть использован один межсетевой экран, имеющий минимум три сетевых интерфейса: один — для соединения с провайдером (WAN), второй — с внутренней сетью (LAN), третий — с ДМЗ. Подобная схема проста в реализации, однако предъявляет повышенные требования к оборудованию и администрированию: межсетевой экран должен обрабатывать весь трафик, идущий как в ДМЗ, так и во внутреннюю сеть. При этом он становится единой точкой отказа, а в случае его взлома (или ошибки в настройках) внутренняя сеть окажется уязвимой напрямую из внешней.

Конфигурация с двумя межсетевыми экранами

Схема с двумя межсетевыми экранами

Более безопасным является подход, когда для создания ДМЗ используются два межсетевых экрана: один из них контролирует соединения из внешней сети в ДМЗ, второй — из ДМЗ во внутреннюю сеть. В таком случае для успешной атаки на внутренние ресурсы должны быть скомпрометированы два устройства. Кроме того, на внешнем экране можно настроить более медленные правила фильтрации на уровне приложений, обеспечив усиленную защиту локальной сети без негативного влияния на производительность внутреннего сегмента.

Ещё более высокий уровень защиты можно обеспечить, используя два межсетевых экрана двух разных производителей и (желательно) различной архитектуры — это уменьшает вероятность того, что оба устройства будут иметь одинаковую уязвимость. Например, случайная ошибка в настройках с меньшей вероятностью появится в конфигурации интерфейсов двух разных производителей; дыра в безопасности, найденная в системе одного производителя, с меньшей вероятностью окажется в системе другого. Недостатком этой архитектуры является более высокая стоимость.

ДМЗ-хост

Некоторые маршрутизаторы SOHO-класса имеют функцию предоставления доступа из внешней сети к внутренним серверам (режим DMZ host или exposed host). В таком режиме они представляют собой хост, у которого открыты (не защищены) все порты, кроме тех, которые транслируются иным способом. Это не вполне соответствует определению истинной ДМЗ, так как сервер с открытыми портами не отделяется от внутренней сети. То есть ДМЗ-хост может свободно подключиться к ресурсам во внутренней сети, в то время как соединения с внутренней сетью из настоящей ДМЗ блокируются разделяющим их межсетевым экраном, если нет специального разрешающего правила. ДМЗ-хост не предоставляет в плане безопасности ни одного из преимуществ, которые даёт использование подсетей, и часто используется как простой метод трансляции всех портов на другой межсетевой экран или устройство.

Это интересно: Диспетчер задач – что это такое и как его использовать (видео)

Сетевая безопасность облака

Сетевой безопасностью облака, как и безопасностью физической сети, пренебрегать совершенно не стоит. Самое время поговорить об организации сетевой безопасности облака. Что на этот счет может предложить облачный хостинг-провайдер?

На сегодняшний день корпоративный IaaS-провайдер предлагает разнообразные решения по организации защиты облака на различных уровнях путем использования комплекса аппаратных или программных средств, осуществляющих контроль и фильтрацию сетевых пакетов в соответствии с заданными правилами. Данный комплекс носит название межсетевого экрана (фаервола, брандмауэра), основной задачей которого является защита сетей в облаке или отдельных виртуальных машин (узлов) от несанкционированного доступа.

В качестве межсетевого экрана для облачной инфраструктуры может использоваться решение VMware vShield. Таким образом, заказчику не требуется разворачивать стороннее решение, реализующее функции межсетевого экрана.

Интерфейс управления интегрирован с vCloud Director, что позволяет заказчику самостоятельно управлять межсетевым экраном из единого веб-интерфейса.

vShield может реализовать одновременно несколько функций. О некоторых из них в данной статье мы уже упоминали:

- межсетевое экранирование;

- трансляция сетевых адресов (NAT);

- организация Site-to-site VPN-туннелей;

- статическая маршрутизация;

- DHCP-сервер;

- балансировка сетевой нагрузки для веб-серверов.

Однако предложением использовать только vShield в облаке корпоративный IaaS-провайдер, как правило, не ограничивается. Клиент вправе выбирать. По выбору заказчика, исходя из требуемой функциональности, в качестве межсетевого экрана может быть самостоятельно использовано любое программное решение, поддерживаемое в среде VMware. Примером такого решения является облачный межсетевой экран Cisco ASA 1000V.

Напомним, что Cisco ASA 1000V представляет собой межсетевой экран для облачных вычислений, в котором используется базовая технология Adaptive Security Appliance (ASA), оптимизированная для надежной защиты многопользовательской виртуальной и облачной инфраструктуры.

Также при необходимости использования выделенных аппаратных решений корпоративные IaaS-провайдеры, как правило, предоставляют клиентам возможность размещения собственных сетевых устройств в том же дата-центре, где размещается облачная платформа.

Внедрите технологию Reverse Access

Подход от компании Safe-T — технология Reverse Access — сделает DMZ еще более безопасной. Эта технология, основанная на использовании двух серверов, устраняет необходимость открытия любых портов в межсетевом экране, в то же самое время обеспечивая безопасный доступ к приложениям между сетями (через файрвол). Решение включает в себя:

- Внешний сервер — устанавливается в DMZ / внешнем / незащищенном сегменте сети.

- Внутренний сервер — устанавливается во внутреннем / защищенном сегменте сети.

Роль внешнего сервера, расположенного в DMZ организации (на месте или в облаке), заключается в поддержании клиентской стороны пользовательского интерфейса (фронтенда, front-end) к различным сервисам и приложениям, находящимися во Всемирной сети. Он функционирует без необходимости открытия каких-либо портов во внутреннем брандмауэре и гарантирует, что во внутреннюю локальную сеть могут попасть только легитимные данные сеанса. Внешний сервер выполняет разгрузку TCP, позволяя поддерживать работу с любым приложением на основе TCP без необходимости расшифровывать данные трафика криптографического протокола SSL (Secure Sockets Layer, уровень защищенных cокетов).

Роль внутреннего сервера заключается в том, чтобы провести данные сеанса во внутреннюю сеть с внешнего узла SDA (Software-Defined Access, программно-определяемый доступ), и, если только сеанс является легитимным, выполнить функциональность прокси-сервера уровня 7 (разгрузка SSL, переписывание URL-адресов, DPI (Deep Packet Inspection, подробный анализ пакетов) и т. д.) и пропустить его на адресованный сервер приложений.

Технология Reverse Access позволяет аутентифицировать разрешение на доступ пользователям еще до того, как они смогут получить доступ к вашим критически-важным приложениям. Злоумышленник, получивший доступ к вашим приложениям через незаконный сеанс, может исследовать вашу сеть, пытаться проводить атаки инъекции кода или даже передвигаться по вашей сети. Но лишенный возможности позиционировать свою сессию как легитимную, атакующий вас злоумышленник лишается большей части своего инструментария, становясь значительно более ограниченным в средствах.

Вечный параноик, Антон Кочуков.

См. также:

Настройка DMZ на роутере

Перед тем как приступить к основному процессу, желательно обратиться к провайдеру и удостовериться, что источник интернета получает «белый» IP-код. Это условие является значимым, так как при его неисполнении подход из глобальной среды не будет осуществляться.

Установка статического IP-адреса

Для того чтобы добиться желаемого результата, предварительно надо поменять на персональном компьютере статический адрес, иначе добавить DMZ будет невозможно. Следовательно, для этого нужно выполнить следующие манипуляции:

Для начала важно зайти в папку «сетевые подключения». Там же нужно найти раздел «соединение»

С помощью одного клика правой кнопки мыши стоит открыть «свойства».

После чего можно исправлять в регулировании протокола интернета TCP/IP показатели. Так, зная код интерфейса, придётся его указывать в поле под названием «шлюз».

Для строки «маска подсети» можно самостоятельно придумать номер.

- Номер для компьютера может быть составлен также из придуманного набора цифр.

- В завершение остаётся сохранить полученную информацию с помощью нажатия на клавиши «ок».

Таким образом, после регулировки ПК надо переходить к изменениям значений маршрутизатора.

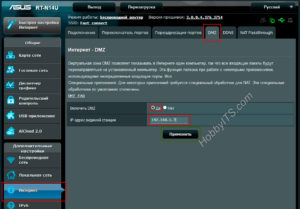

Настройка роутера

Так как сама функция по умолчанию находится в отключённом состоянии, её необходимо включить. Для этого потребуется выполнение ниже указанных шагов в зависимости от модели устройства:

- Если у вас TP-Link, то надо открыть окно с названием «переадресация». Тогда, в нём вы сможете найти строку DMZ.

- В случае использования Asus, нужная вам вкладка имеет соответствующее наименование.

- D-Link отличается от предыдущих вариантов — раздел «межсетевой экран».

- После того как вы зашли в настройки, нужно отметить галочкой напротив «включить».

- Ниже вы сможете найти поле «ID—адрес DMZ узла». В каждой модели устройства данный аспект может именоваться разными вариациями. Например, возможно встретить «адрес видимой станции». Так или иначе, желательно ввести статический номер действующего оборудования.

- Теперь можно сохранить изменения и приступать к перезагрузке роутера. При этом остальные программы будут функционировать в изначальном режиме.

Однако, несмотря на то, что использование описываемой функции намного упрощает взаимодействие с необходимыми для вас программами, предоставляется открытый доступ к ПК. Это как не иначе означает о высокой вероятности сетевых атак. Следовательно, крайне рекомендуется дополнительно устанавливать антивирусные программы. К тому же на сегодняшний день пользователь может применять в этом деле альтернативу — UPNP. В целом её применение имеет тот же смысл, но возможностей она предоставляет больше.

А как дело обстоит в облаке

Виртуализированная DMZ, должным образом сконфигурированная, так же надежна в плане безопасности, как и DMZ в физической реализации. В последнее время перенос DMZ в облако набирает все больше оборотов.

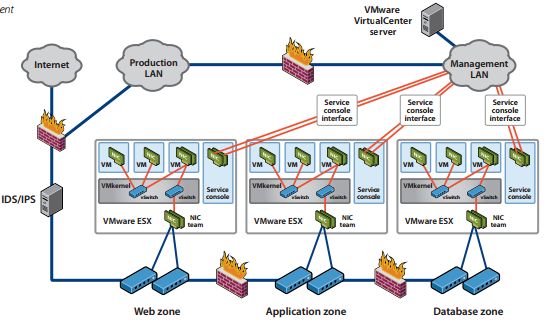

Рисунок 6. Пример DMZ в облаке

Возможные сценарии организации DMZ в облаке:

- Каждая зона DMZ физически отделена от остальных зон и содержит набор виртуальных машин. Такая конфигурация DMZ напоминает физическую конфигурацию, где разделение сетей происходит на физическом уровне, а не в инфраструктуре виртуализации.

- Различные зоны разделены виртуально, но физически находятся на одном ESX-хосте. Каждая зона DMZ использует отдельный виртуальный свитч, гарантируя, что узлы, подключенные к виртуальному свитчу, отделены от хостов в других зонах. Взаимодействие между различными зонами DMZ происходит через физическую сеть. При такой конфигурации необходимо проверять, в правильной ли сети находится та или иная виртуальная машина.

- Зоны DMZ полностью виртуализированы и при корректной конфигурации отделены друг от друга.

Итак, мы рассмотрели первый пункт, касающийся построения сетей в облаке. Теперь необходимо понять, какие сетевые сервисы должны быть у провайдера IaaS, ведь многие из них выполняют очень важные функции.